Windows XP 神秘激活密钥揭秘:并非破解而是内部泄露

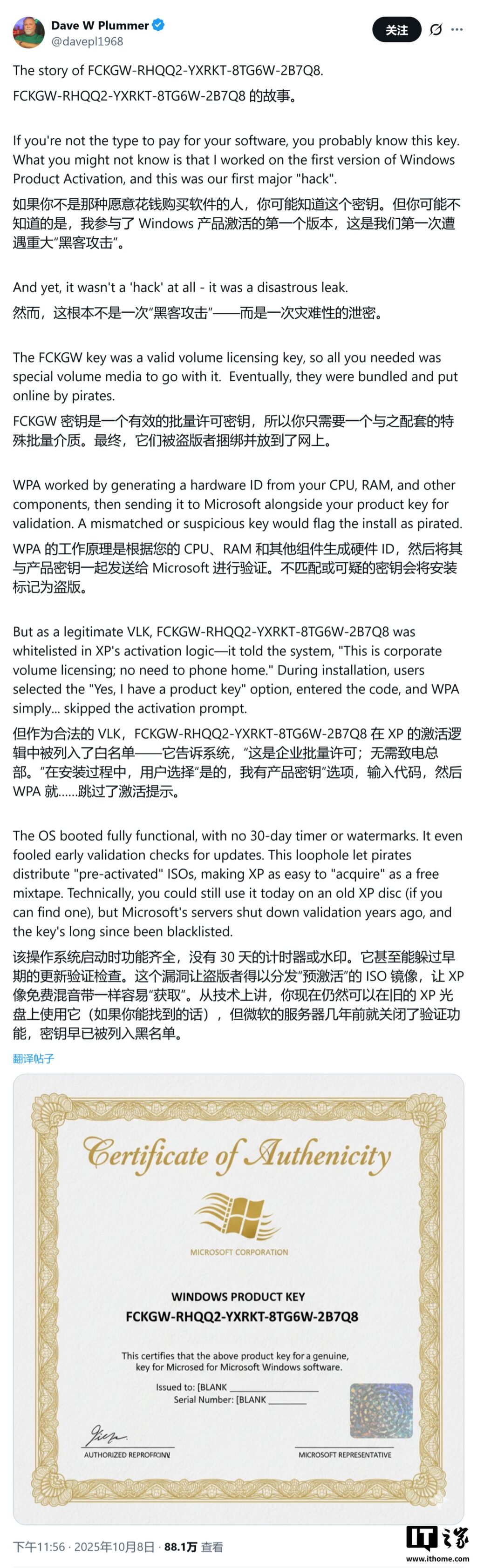

近日,科技媒体 Tom’s Hardware 发布了一篇引人注目的博文,揭示了 Windows XP 时代广为人知的激活密钥 FCKGW-RHQQ2-YXRKT-8TG6W-2B7Q8 的真实来源。据加拿大裔美国程序员和企业家戴夫・普拉默(Dave W. Plummer)证实,这个密钥并非黑客的破解杰作,而是一次“灾难性的内部泄露”。

普拉默于 10 月 8 日在社交平台 X 上发布推文,详细解释了 Windows XP 知名激活密钥背后的真相。他指出,这串密钥的广泛流传并不是由于高明的黑客攻击,而是因为一次“灾难性的泄露”。

Windows 产品激活机制揭秘

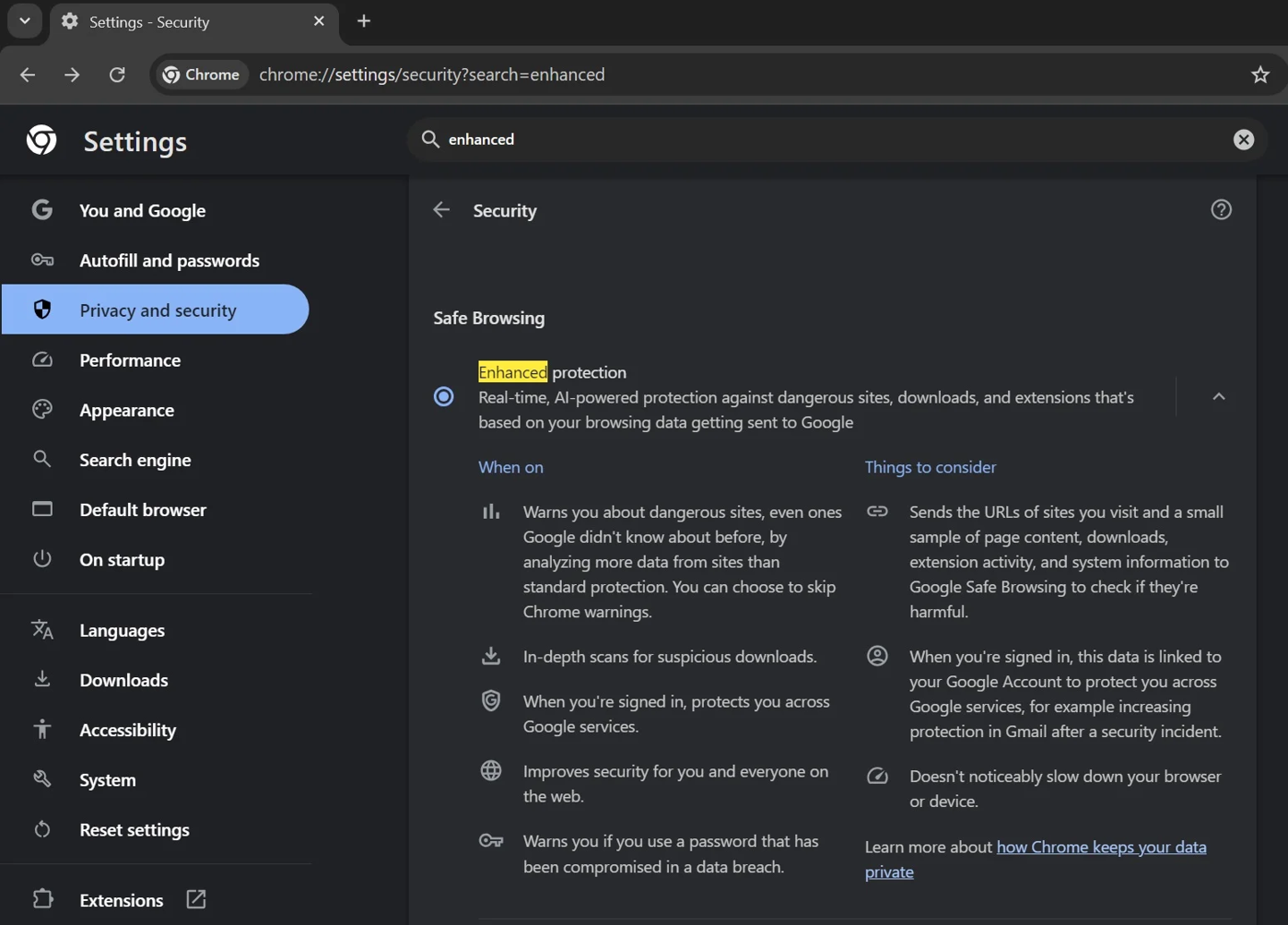

在推文中,普拉默解释了 Windows 产品激活(WPA)的工作原理。系统会根据 CPU、内存等硬件信息生成一个独特的硬件 ID,然后将其与用户输入的产品密钥一同发送给微软服务器进行验证。

然而,FCKGW 密钥是一个特殊的批量许可密钥(VLK),专为大型企业客户设计。为了方便企业部署,微软在 XP 的激活逻辑中将这类密钥“列入白名单”,这意味着系统识别到该密钥后,会默认其为合法的企业授权,从而直接跳过联网激活的步骤。

泄露事件的背景与影响

此次泄露事件发生在 Windows XP 正式发布前五个星期,由知名的软件破解组织“devils0wn”公之于众,彻底改变了当时软件盗版的格局。软件破解组织打包密钥与安装介质,让任何下载者都能轻松制作一张“预激活”的 Windows XP 安装光盘,整个盗版流程因此变得极其简单和高效。

普拉默补充道,仅有密钥还不足以完成盗版安装。FCKGW 密钥需要与特殊的批量授权版安装介质配套使用。不幸的是,在 XP 正式发布前,这些特殊的安装介质同样被泄露到了网上。

微软的应对措施与后续发展

普拉默提醒,这个密钥在多年前就已被微软列入黑名单,并在 Windows XP SP2 及之后的版本更新中彻底失效。微软的这一措施有效地遏制了密钥的非法使用,并在后续版本中加强了产品激活机制的安全性。

这一事件不仅揭示了软件开发和发布过程中可能面临的安全漏洞,也反映了当时软件盗版的普遍性和复杂性。随着技术的发展,软件公司在保护知识产权方面面临的挑战也在不断增加。

“FCKGW 密钥的泄露不仅是一次技术上的失误,更是对软件行业安全管理的一次警示。”——戴夫・普拉默

未来,随着网络安全技术的不断进步,如何在保障用户体验的同时,进一步加强软件的安全性,将成为软件公司面临的重要课题。