量子计算威胁再度引发关注,加密货币未来何去何从?

近期,量子计算对加密货币的潜在威胁再次成为讨论的焦点。这一话题的热度上升,主要源于量子计算和加密货币领域的几位重要人物对量子计算发展及其可能影响的新预测。

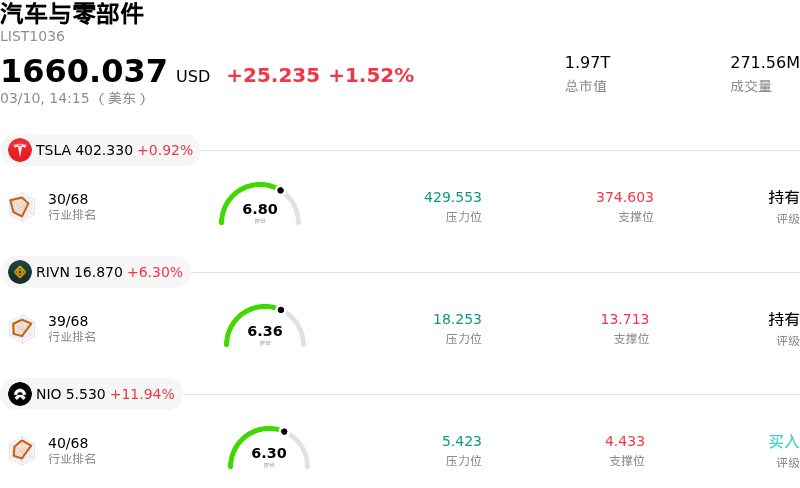

11月13日,量子计算领域的权威、得克萨斯大学量子信息中心主任Scott Aaronson在其文章中表示:“我现在认为在下一次美国总统大选之前,我们有可能拥有一台能够运行Shor算法的容错量子计算机。”随后,11月19日,以太坊联合创始人Vitalik Buterin在布宜诺斯艾利斯的Devconnect大会上也发表讲话,指出椭圆曲线密码学(ECC)可能在2028年美国总统大选前被量子计算破解,并敦促以太坊在四年内升级至抗量子算法。

什么是量子威胁?

在解读Scott和Vitalik的预测之前,我们需要先了解“量子威胁”的概念。简而言之,量子威胁指的是未来足够强大的量子计算机可能破解保护当前加密货币安全的密码学基础,从而摧毁其安全模型。

当前,几乎所有加密货币(如比特币、以太坊)的安全都依赖于“非对称加密”技术,其中最关键的两部分为“私钥”和“公钥”。私钥由用户秘密保管,用于签署交易,证明资产所有权;公钥由私钥生成,可以公开,用作钱包地址或地址的一部分。

加密货币安全性的基石在于,从公钥逆向推导出私钥在计算上是不可行的。然而,量子计算可能通过运行特定算法(如Shor算法)加快解决某些数学问题的进程,这正是非对称加密的弱点所在。

量子计算的威胁是否迫在眉睫?

加密货币的根基是否被动摇?对此,业内专家认为量子威胁客观存在,但问题并不紧迫。

首先,即便Scott的预测在2028年大选前如期实现,也不意味着能够真正威胁到加密货币的安全。Vitalik的发言也不是在说比特币和以太坊的基础将被动摇,而只是指出了一项存在于远期的理论性风险。

Dragonfly管理合伙人Haseeb解释称,无需恐慌于量子计算的新时间表,运行Shor算法并不等同于破解一个真正的256位椭圆曲线密钥(ECC key)。

加密货币安全专家MASTR指出,破解比特币、以太坊等加密货币当前所采用的椭圆曲线签名(ECDSA)需要约2300个逻辑量子位(logical qubits),1012到1013次量子操作,加上纠错后则需要数百万乃至上亿个物理量子位(physical qubits);但当前已实现的量子计算只有100–400个噪声量子位(noisy qubits),且错误率过高,相干时间过短,距离破解前者的需求仍相差至少四个数量级。

加密货币如何应对量子威胁?

业界的密码学家们正在开发新的、能够抵抗量子计算攻击的后量子密码学算法(PQC),且主流区块链均已为此进行了准备。

早在去年3月,Vitalik就曾撰文《假如量子攻击明天就来,以太坊如何解题?》,文中提到了Winternitz签名、STARKs等对量子威胁的抵御效果,甚至还设想了突发情况下以太坊该如何紧急升级。

相较于以太坊,比特币在升级执行上可能没那么灵活,但社区早已提出了Dilithium、Falcon、SPHINCS+等多种潜在的算法升级方案。近期随着相关讨论的升温,比特币OG大佬Adam Back亦曾表示,后量子时代的加密标准可以在实质性的量子计算威胁出现之前很久就得以实施。

总而言之,量子威胁就像一把悬在远方的“万能钥匙”,理论上能解开现在所有区块链的密码锁,但造锁的人早已开始研究新的、这把万能钥匙打不开的锁,并且准备在万能钥匙造好之前,给所有的门都换上新锁。

这就是当下关于量子威胁的客观现实,我们不能忽视它的进展,但也无需因此而盲目恐慌。