JavaScript 文件中的安全隐患:全球 500 万应用揭露 4.2 万个密钥泄露

近日,网络安全公司 Intruder 发布了一份令人震惊的报告,揭示了全球 500 万款应用中存在的安全隐患。报告指出,超过 4.2 万个机密信息以明文形式暴露在 JavaScript 文件中,这些信息的泄露可能带来严重的安全风险。

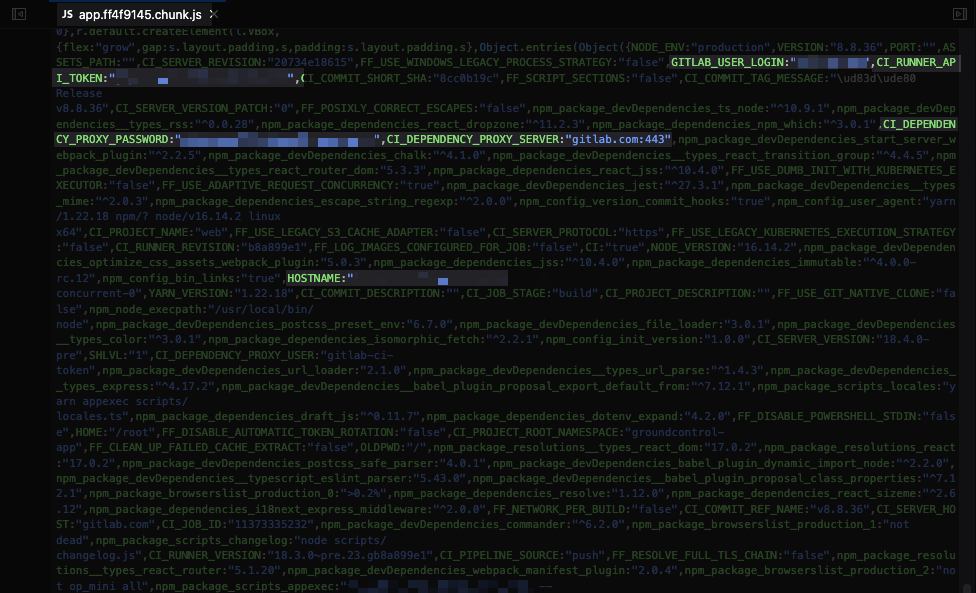

据 IT 之家报道,这份报告的重点是排查隐藏在 JavaScript 打包文件中的机密信息。扫描生成的纯文本报告超过 100MB,涵盖了 334 种不同类型的机密信息。在这些泄露的机密信息中,代码仓库 token(如 GitHub 和 GitLab)的风险最高。研究人员发现了 688 个此类 token,其中许多不仅处于激活状态,还拥有对私有仓库的完全访问权限,甚至能解锁 CI / CD 流水线中的 AWS 和 SSH 密钥。

机密信息的广泛泄露

除了代码仓库 token,报告还指出项目管理工具(如 Linear)的 API 密钥被直接嵌入前端代码。这种做法导致整个组织的内部工单、项目细节及下游服务链接全部暴露。此外,其他泄露还涉及 CAD 设计图纸、邮件列表数据以及数百个活跃的聊天软件 Webhook。

为何如此多的机密信息被遗漏?Intruder 公司认为,根本原因在于传统的自动化扫描工具“不懂” JavaScript。旧式扫描器通常只检查已知的 URL 路径并匹配正则模式,却不会像浏览器一样执行 JavaScript 或渲染页面。

技术局限与安全挑战

以单页应用(SPA)为例,扫描器往往只请求基础 URL,而忽略了负责页面渲染的 JavaScript 文件,导致隐藏其中的凭证完全逃过了检测。尽管静态应用程序安全测试(SAST)能分析源代码,但它无法覆盖构建过程中引入的机密信息。许多凭证是在代码打包和部署阶段才“溜”进前端文件的,这超出了静态分析的检测范围。

另一方面,动态应用程序安全测试(DAST)虽然功能强大,支持应用爬取和身份验证,但因其昂贵且配置复杂,通常仅用于极少数核心应用,无法覆盖企业广泛的数字资产。

行业专家的看法

网络安全专家指出,这一发现凸显了企业在管理和保护机密信息方面的不足。某知名安全公司首席技术官表示:“企业必须加强对 JavaScript 文件的监控,采用更智能的扫描技术,以确保所有机密信息都受到保护。”

“企业必须加强对 JavaScript 文件的监控,采用更智能的扫描技术,以确保所有机密信息都受到保护。”

此外,专家建议企业在开发和部署阶段引入更严格的安全措施,以防止机密信息的无意泄露。

未来的安全措施

随着技术的不断发展,企业需要不断更新其安全策略,以应对新的挑战。Intruder 的这份报告为企业敲响了警钟,提醒他们在数字化转型过程中,安全问题不容忽视。

未来,企业可能需要投资于更先进的安全工具和技术,以确保其数字资产的安全。同时,加强员工的安全意识培训也是不可或缺的一部分。

这份报告无疑将促使更多企业重新审视其安全策略,并采取必要的措施来保护其关键数据。